في معاينة Windows 10 Creators Update build 15007 ، يبدو أن Microsoft قد أصلحت طريقة تجاوز UAC التي تتضمن eventvwr.exe. أولاً ، كيف يعمل هذا التجاوز؟

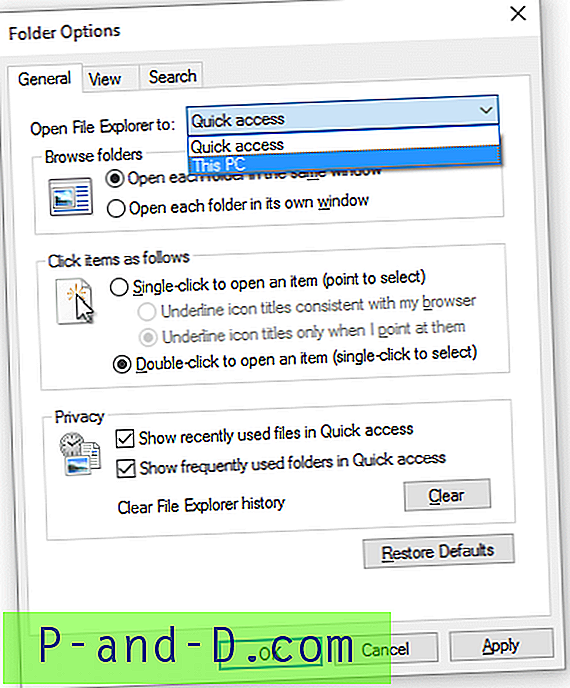

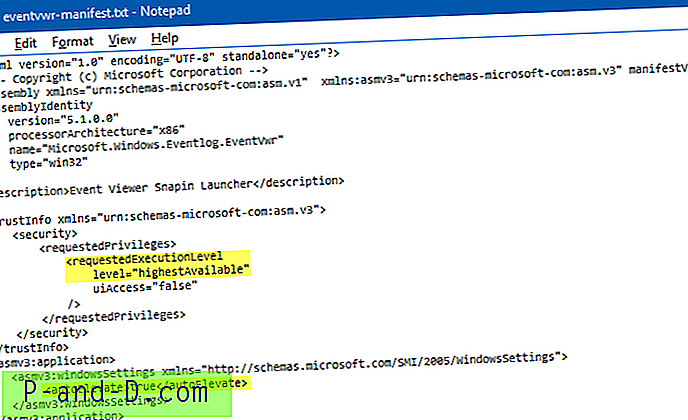

عند تسجيل الدخول كمسؤول ، تبدأ ثنائيات Windows التي تم تعيين مستوى التنفيذ فيها على "الأعلى متاحًا" و "الخاصية autoelevate" على "true" في البيان ، يتم بدء رفعها تلقائيًا بدون إظهار مطالبة التحكم في حساب المستخدم.

إدارة المهام (Taskmgr.exe) و Eventvwr.exe هما مثالان. هل لاحظت أن إدارة المهام تعمل بشكل افتراضي ، ولكن لا تظهر أي مطالبة UAC عند تسجيل الدخول كمسؤول؟

كتب الباحث الأمني مات نيلسون (@ enigma0x3 على Twitter) عن تجاوز UAC أو استغلاله الذي يستخدم eventvwr.exe. يعد Eventvwr.exe في الأساس برنامج تشغيل يقوم بتنفيذ٪ systemroot٪ \ system32 \ eventvwr.msc باستخدام أسلوب ShellExecute.

ما يعنيه (ShellExecute) هو أن النظام يستخدم معلومات اقتران ملف .MSC لتشغيل الملف التنفيذي المناسب الذي يفتح ملفات MSC. نظرًا لأن البرنامج الرئيسي eventvwr.exe يعمل بشكل افتراضي ، يتم تشغيل العملية الفرعية أيضًا.

تجاوز UAC باستخدام اختراق التسجيل

عندما ينفذ eventvwr.exe (shell) ملف eventvwr.msc ، يقوم Windows ، بدلاً من استخدام معلومات اقتران الملف ضمن ملف HKEY_LOCAL_MACHINE \ Software \ Classes \ mscfile ، باستعلام الفرع هنا:

ملف HKEY_CLASSES_ROOT \ msc

لمعلوماتك ، HKEY_CLASSES_ROOT مجرد عرض مدمج يحتوي على مفاتيح ، مفاتيح فرعية وقيم من هذين الموقعين:

HKEY_CURRENT_USER \ Software \ Classes HKEY_LOCAL_MACHINE \ Software \ Classes

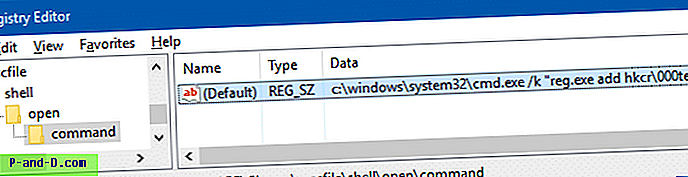

وإذا كانت المفاتيح والقيم المتطابقة موجودة في كليهما ، فإن المفاتيح الموجودة تحت HKEY_CURRENT_USER لها الأسبقية. لذلك ، يمكنك اختراق HKEY_CLASSES_ROOT\mscfile عن طريق إنشاء المفتاح التالي:

أمر HKEY_CURRENT_USER \ Software \ Classes \ mscfile \ shell \ open \

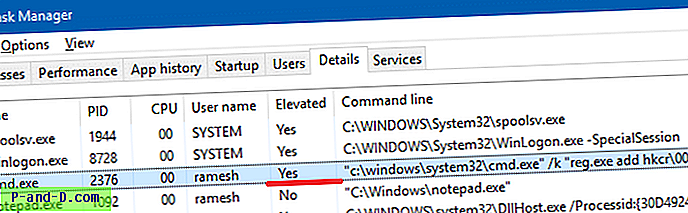

يمكن للبرنامج الضار أو البرنامج النصي ضبط بيانات القيمة (default) وفقًا لذلك ، بحيث يمكن تنفيذ أمر / برنامج نصي PowerShell بامتيازات إدارية كاملة / تكامل عالٍ ، حتى بدون معرفة المستخدم.

وبالتالي ، من خلال اختراق HKEY_CLASSES_ROOT ، يمكن استخدام eventvwr.exe بشكل فعال كبرنامج تشغيل لتنفيذ أي برنامج بشكل تعسفي - حتى تنزيل حمولة رانسوم وير من خادم بعيد وتشغيله باستخدام PowerShell.exe ، بموجب امتيازات المشرف.

هذه طريقة تجاوز UAC فعالة للغاية لأنها لا تتطلب إسقاط الملفات أو إدخال DLL أو أي شيء آخر. بالطبع ، يعمل استغلال UAC هذا فقط عندما تقوم بتسجيل الدخول كمسؤول.

لقد تغير هذا في إصدار تحديث Creators Update 15007 . بدلاً من ذلك يقوم بإنشاء عملية MMC.exe مباشرة - لا يتم استخدام اقتران الملف.

شكرًا لمات نيلسون (@ enigma0x3) الذي اكتشف طريقة التجاوز هذه ، و FireF0X (@ hFireF0X) الذي أبلغ أنه تم حل هذه المشكلة في 15007 حيث يستخدم eventvwr.exe CreateProcess لإطلاق mmc.exe بدلاً من ShellExecute . انظر أيضًا: Microsoft Windows - تصعيد امتياز تجاوز حماية UAC