سواء كان لديك جهاز كمبيوتر لسنوات أو لمجرد أيام ، فمن المحتمل أن تكون قد سمعت بعبارات مثل البرامج الضارة أو الفيروسات أو حصان طروادة أو keylogger أو worm أو rogueware أو برامج مكافحة الفيروسات المزيفة أو rootkit أو برامج الفدية أو برامج الإعلانات أو برامج التجسس أو برنامج الاتصال . سيتساءل معظم المستخدمين عن الاختلافات بين جميع هذه الكلمات المختلفة حيث يتم استخدام كلمة فيروس غالبًا كمصطلح عام لتغطية جميع أنواع الأنشطة الضارة على الكمبيوتر.

بشكل أساسي ، تعتبر البرامج الضارة اختصارًا لـ Mal icious Soft Ware وجميع المصطلحات أعلاه تقع ضمن هذه الفئة لأنها كلها ضارة. المصطلحات المختلفة المستخدمة بدلاً من مجرد فيروس عادي هي تصنيف ما يمكن للبرنامج الضار القيام به. على سبيل المثال ، تم تصميم أداة تسجيل المفاتيح لتسجيل أي مفاتيح تضغط عليها على لوحة المفاتيح ثم إرسال تلك المعلومات إلى موقع بعيد. من ناحية أخرى ، يسمح حصان طروادة للمتسلل بسرقة المعلومات أو الوصول الكامل إلى جهاز الكمبيوتر الخاص بك.

إن استخدام كلمة "فيروس" لتضمين جميع أنواع البرامج الضارة ليست دقيقة للغاية ، و "البرامج الضارة" مصطلح أكثر ملاءمة ، والفيروس هو نوع واحد فقط من البرامج الضارة. لحسن الحظ ، تبحث معظم برامج مكافحة الفيروسات المجانية أو المدفوعة عن العديد من الأنواع المختلفة من البرامج الضارة ، وليس فقط الفيروسات. في ما يلي شرح موجز وسهل الفهم لغالبية أشكال البرامج الضارة المعروفة لمساعدتك في التمييز بينها.

الفيروس

المصطلح الأكثر شهرة ، الفيروس هو جزء من التعليمات البرمجية يتم إرفاقه ببرنامج مثل ملف قابل للتنفيذ ، ثم يكرر نفسه وينتشر إلى ملفات أخرى وعلى أجهزة كمبيوتر أخرى دون علمك. عندما تقوم بتشغيل ملف مصاب ، يتم تحميل الفيروس في الذاكرة ويبحث بنشاط عن الملفات الأخرى لإصابة أو إصابة الملفات عندما يتم الوصول إليها من قبل النظام. تتراوح التأثيرات المختلفة التي يسببها الفيروس من النوافذ المنبثقة المزعجة إلى تلف الملفات وحذفها أو حتى محو القرص الصلب ويتم نقلها عادة عبر مرفقات البريد الإلكتروني. أحد الأمثلة على أكثر الفيروسات تدميراً كان CIH القادر على إتلاف BIOS.

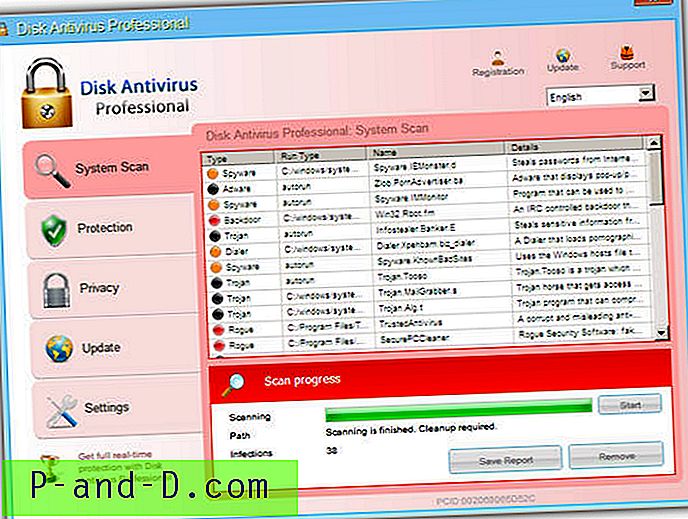

Rogueware / Scareware / البرامج المزيفة

هناك العديد من الأسماء التي تندرج تحت هذه الفئة مثل "برامج مكافحة الفيروسات المزيفة" و "برامج مكافحة التجسس الخادعة" وما إلى ذلك ، لكنها تعمل جميعها نحو نفس الهدف. هذا يعني تخويفك أو خداعك للاعتقاد بأن لديك مشاكل مع جهاز الكمبيوتر الخاص بك مثل العديد من الفيروسات ، أو أن الكمبيوتر يهاجم من قبل المتسللين ، أو هناك مشكلات خطيرة في استقرار النظام أو حتى أن محرك الأقراص الثابتة على وشك الفشل. يتظاهر البرنامج المخادع بأنه برنامج شرعي وسيعرض إصلاح المشكلات غير الموجودة إذا قمت بشراء "برنامجهم" الذي من الواضح أنه مزيف تمامًا.

عادة ما يكون هذا النوع من البرامج الضارة شكلًا من أشكال الديدان أو أحصنة طروادة التي غالبًا ما توجد في رسائل البريد الإلكتروني الضارة وعلى مواقع الفيديو / الموسيقى الخاصة بالقرصنة أو مواقع القرصنة / الاختراق ويتطلب من المستخدم السماح بتشغيل البرنامج عن طريق خداعهم لتشغيل "فحص" أو تنزيل "عارض" لملف وسائط. غالبًا ما يعطلون تشغيل برنامج الأمان وأيضًا يعطلون أجزاء من النظام مثل مدير المهام حتى تتم إزالته. يمكن لبعض الأدوات مثل Remove Fake Antivirus أو RogueKiller إزالة عدة أنواع من هذه البرامج الضارة بالإضافة إلى Malwarebytes Anti-Malware الممتاز.

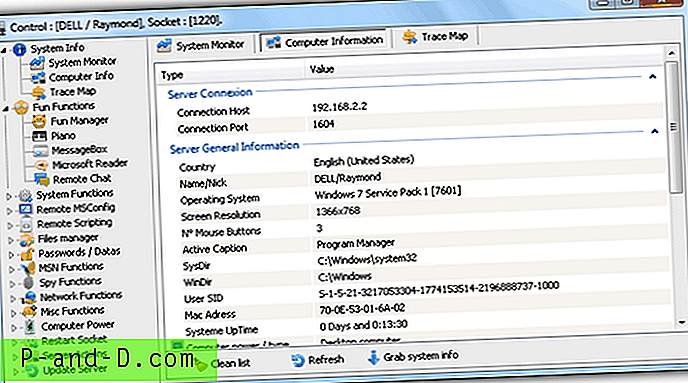

حصان طروادة

على عكس الفيروس ، لا يحاول حصان طروادة تكرار نفسه ولكن بدلاً من ذلك يحاول الوصول إلى جهاز الكمبيوتر الخاص بك ويبحث إما عن السيطرة عليه أو سرقة المعلومات. عادة ما يحقق حصان طروادة ذلك عن طريق إخفاء نفسه كبرنامج شرعي أو برنامج تريد تشغيله مثل أداة التنزيل أو القرصنة أو الكراك إلخ ، وينفذ المستخدم البرنامج لتنشيط حصان طروادة دون قصد. فيما يلي لقطة شاشة لـ DarkComet وهي واحدة من أشهر أحصنة طروادة وأكثرها استخدامًا.

يمكن استخدامها غالبًا لتثبيت برامج ضارة أخرى مثل برامج تسجيل المفاتيح أو المحتالين على نظامك. لمزيد من الإصابات الشديدة بالفيروسات وأحصنة طروادة ، قد تحتاج إلى التنزيل والتمهيد باستخدام قرص مضغوط للتشغيل ضد الفيروسات.

دودة

تتشابه الديدان في التصميم مع الفيروسات من حيث أنها تهدف إلى تكرار وإصابة أكبر عدد ممكن من الأنظمة. والفرق الرئيسي هو أن Worms لا تحتاج إلى إرفاق نفسها ببرامج أخرى من أجل الانتشار إلى أجهزة كمبيوتر أخرى وبدلاً من ذلك تعتمد على الشبكات (مثل عبر رسائل البريد الإلكتروني) ووسائط النقل الأخرى مثل محركات أقراص USB المحمولة للنشر. يمكن أن تتسبب أيضًا في حدوث مشكلات في أداء الشبكة وإبطاء أجهزة الكمبيوتر عن طريق استهلاك كميات كبيرة من الذاكرة.

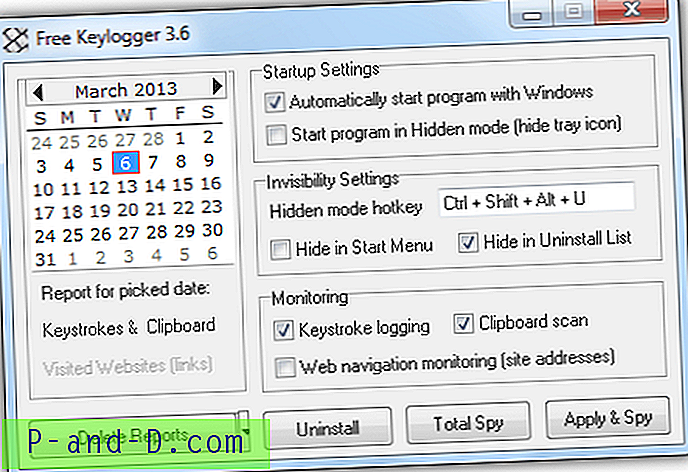

كيلوغر

تقوم Keyloggers بتسجيل جميع ضغطات المفاتيح من لوحة مفاتيح الكمبيوتر ويتم تسجيل هذه البيانات سراً. إذا تم استخدام برنامج Keylogger بشكل ضار ، فيمكن إرسال البيانات المسجلة مثل مستند مكتوب وأسماء المستخدمين وكلمات المرور عبر الإنترنت والتفاصيل المصرفية وما إلى ذلك إلى موقع بعيد أو حفظها على الكمبيوتر المحلي دون علمك. يمكن أيضًا استخدام keylogger لأغراض أكثر شرعية مثل مراقبة ما يكتبه أطفالك أثناء استخدام الإنترنت وما إلى ذلك. إذا كانت لديك مشاكل مع برامج تسجيل المفاتيح في الماضي أو ترغب في طبقة إضافية من الحماية ، فقد ترغب في تجربة برنامج تسجيل ضد المفتاح.

المسجل

نظرًا لأن اتصال الإنترنت الحديث عادة ما يكون إما DSL أو الكابل أو الألياف ، فإن برامج الاتصال زائدة عن الحاجة إلى حد كبير لأن وظيفتها الرئيسية هي طلب رقم هاتف بسعر مرتفع بدلاً من الرقم المستخدم عادةً للاتصال بمزود خدمة الإنترنت. في أيام الطلب الهاتفي وشبكة ISDN ، كان من الواضح أن هذه مشكلة ، ولكن نظرًا لأن النطاق العريض الحديث لا يتصل بأرقام الهاتف للاتصال ، فإن المسجل ليس له تأثير حقيقي.

برامج التجسس

التعريف البسيط لبرامج التجسس هو جزء من برنامج يجمع أي معلومات عنك أو عن جهاز الكمبيوتر الخاص بك دون علمك ، ويمكنه إرسال تلك المعلومات إلى جهة خارجية. في أشكالها الأخف ، يمكن لبرامج التجسس ببساطة تتبع عادات التصفح الخاصة بك لعرض الإعلانات أو تسجيل عمليات البحث الخاصة بك في أشرطة الأدوات وما إلى ذلك. يمكن أن تجمع الأشكال الأكثر خطورة من برامج التجسس ضغطات المفاتيح وقراءة ملفات تعريف الارتباط أو الملفات الموجودة على محرك الأقراص والتجسس على برامج أخرى وجمع البيانات الشخصية. غالبًا ما يتم تثبيت برامج التجسس عند تثبيت برامج أخرى مثل تطبيقات مجانية أو برامج تجريبية ، ولهذا السبب يجب عليك الاهتمام دائمًا عند تثبيت جميع أشكال البرامج.

تعتبر بعض أدوات إزالة برامج التجسس الأكثر فاعلية مثل Malwarebytes Anti-Malware و SUPERAntiSpyware و Spybot جيدة جدًا في إزالة برامج الإعلانات الخاطفة وبرامج الاختراق.

ادواري

برنامج الإعلانات الدعائية (adware) المدعوم هو مجرد برنامج يعرض إعلانات عن منتجات أخرى لتوليد الأموال لمطوريها والتي يمكن أن تكون إما داخل البرنامج نفسه أو أثناء تثبيت الإعداد. يحدث هذا في الغالب في برامج مجانية وبرامج تجريبية من خلال تقديم منتجات أخرى أو أشرطة أدوات وما إلى ذلك ، وهو ليس خطيرًا في حد ذاته ، فهو مزعج في الغالب ، ومزعج ويصعب إزالته. يمكن لبعض الإعلانات الإعلانية أن تخدم إعلاناتها من خلال تتبع عادات التصفح أو نشاطك ، وفي هذه الحالة سيتم نقلها إلى فئة برامج التجسس.

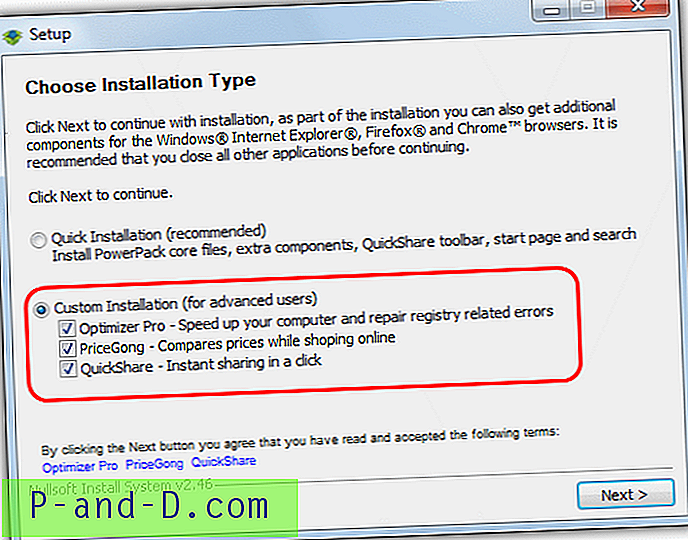

متصفح الخاطف

يمكن أن يحدث اختطاف وتغيير صفحة بدء متصفح الويب وموفر البحث الافتراضي دون موافقة عند تثبيت أشرطة أدوات معينة أو مساعدين للبحث من مثبتات إعداد البرنامج.

إنه ليس ضارًا بشكل خاص ، ولكن لا يزال يمكن أن يكون مزعجًا بشكل لا يصدق ، وغالبًا ما يؤدي استخدام أداة إزالة التثبيت المقدمة إلى إزالة جميع الآثار وإعادة تعيين الإعدادات تمامًا.

روتكيت

غالبًا ما تشق برامج الجذور الخبيثة طريقها إلى جهاز كمبيوتر عبر برمجيات إكسبلويت أو أحصنة طروادة وتتكون من بضعة أجزاء. جزء واحد هو الوصول إلى أعلى مستوى من امتيازات النظام (الجذر) الذي يمكنه من تشغيل إجراءات عالية المستوى ، والجزء الآخر (المجموعة) هو نشر البرامج النصية أو المكتبات أو البرامج الضارة على النظام لأداء المهام الخبيثة لسرقة كلمات المرور ، وتثبيت برامج تسجيل المفاتيح ، وما إلى ذلك. Rootkits متخفية ويصعب اكتشافها لأنها تبدأ بجهاز الكمبيوتر الخاص بك وتنشط مبكرًا جدًا في عملية التمهيد. وقد تم انتقاد شركات مثل Sony و UbiSoft في الماضي لاستخدامها نوعًا من الجذور الخفية في حماية نسخ DRM.

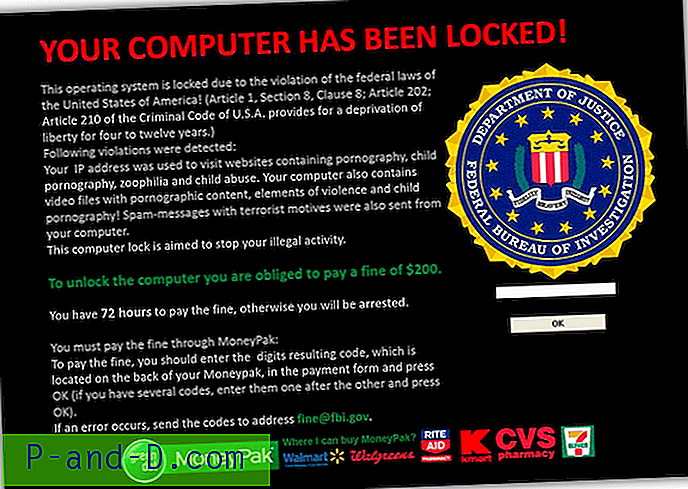

برامج الفدية

يشبه برنامج Ransomware إصدارًا أكثر تطرفًا من برامج rogueware ولن يعرض فقط إصلاح المشكلات غير الموجودة مقابل رسوم ، بل سيطلب رسمًا بالفعل ويمكنه قفلك من الكمبيوتر بشكل أساسي ، وفي بعض الحالات أيضًا يقوم بتشفير ملفاتك حتى دفع لإزالته. من برامج الفدية الشائعة مؤخرًا دودة Reveton التي تتنكر كسلطة شرطة محلية أو منظمة أخرى تتهمك بتنزيل المواد الإباحية أو المستودعات أو المواد المحمية بحقوق الطبع والنشر بشكل غير قانوني. ثم يُطلب منك دفع "غرامة" لفتح الكمبيوتر. غالبًا ما تتسلل برامج الفدية إلى جهاز كمبيوتر عن طريق تنزيل ملف ضار وتشغيله بطرق مشابهة لبرنامج rogueware أو عبر مرفقات البريد الإلكتروني. يساعد Windows Unlocker على قرص الإنقاذ من Kaspersky في إزالة برامج الفدية.

ملاحظة: على الرغم من وجود عدة فئات مختلفة من البرامج الضارة من خلال النظر إلى القائمة أعلاه ، فإن معظم البرامج الضارة اليوم تجمع بين أنواع مختلفة من البرامج الضارة لتحقيق معدل أعلى من الإصابة ومنح المزيد من التحكم للمتسللين. معظمها غير مرئي للمستخدم ويعمل بصمت دون علمك لتجنب الكشف والقيام بأكبر قدر ممكن من الضرر لأطول فترة ممكنة. تم تصميم Rogueware و ransomware و adware لإعلامك بوجودها. فقط لأنه قد لا يبدو أن لديك نوعًا من البرامج الضارة على جهاز الكمبيوتر الخاص بك ، فهذا لا يعني أنه ليس لديك أي شيء ضار على الإطلاق. يجب أن تكون وسائل حماية وفحص الأنظمة الخاصة بك في متناول اليد دائمًا.