يمكن أن يكون تحديد ما إذا كان الملف مصابًا أو آمنًا من نتيجة فحص VirusTotal أمرًا محبطًا عندما يظهر نصف مضاد الفيروسات أنه مصاب بينما النصف الآخر يظهر أنه نظيف.

يمكنك محاولة تحليل الملف النصف المكتشف باستخدام خدمة وضع الحماية عبر الإنترنت مثل ThreatExpert ولكن التقرير يظهر فقط سلوك البرنامج عند بدء تشغيله ولا يخبرك بما يفعله عند تمكين أحد الخيارات أو عند النقر فوق زر في البرنامج .

يحدث هذا عندما يبدأ تشغيل برنامج sandbox مثل Sandboxie من خلال السماح لك بتشغيل أي برامج على جهاز الكمبيوتر الخاص بك سواء كانت آمنة أو مصابة ومع ذلك فإن أي تغييرات لا تزال لن تؤثر على جهاز الكمبيوتر الخاص بك.

على الرغم من استخدام Sandboxie بشكل أساسي للحفاظ على أمان الكمبيوتر الخاص بك عن طريق تشغيل البرامج في مساحة منعزلة ، إلا أنه يمكن استخدامه أيضًا لتحليل سلوك البرنامج. فيما يلي طريقتان للتحقيق في التغييرات التي تم إجراؤها على نظام الكمبيوتر الخاص بك من خلال البرامج التي يتم تشغيلها داخل Sandboxie.

التحليل الآلي باستخدام Buster Sandbox Analyzer

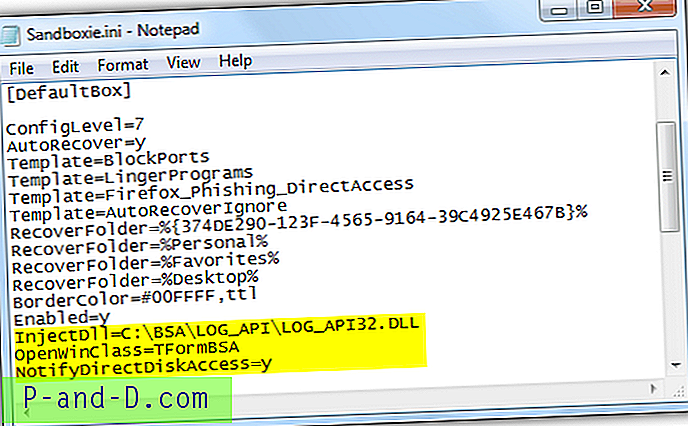

Buster Sandbox Analyzer (BSA) هي أداة مجانية يمكن استخدامها لمشاهدة إجراءات أي عملية يتم تشغيلها داخل Sandboxie. على الرغم من أن BSA هو برنامج محمول ، إلا أنه لا يعمل بشكل فوري ويتطلب تكوينًا يدويًا لمرة واحدة لتحميل ملف BSA DLL عن طريق إضافة 3 أسطر إلى ملف تكوين INI Sandboxie.

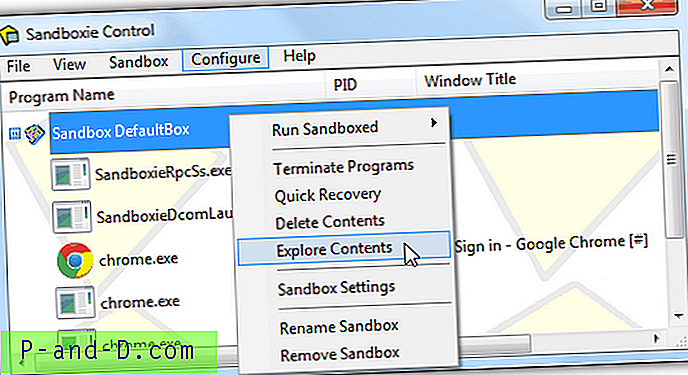

لاحظ أنه إذا كنت ستتبع تعليمات التثبيت الدقيقة من الموقع الرسمي ، فيجب عليك استخراج مجلد Buster Sandbox Analyzer إلى جذر محرك الأقراص C: \. بمجرد القيام بذلك ، قم بتشغيل الملف القابل للتنفيذ BSA.EXE من المجلد C: \ bsa وستحتاج إلى إدخال مسار مجلد وضع الحماية للتحقق من موقع مجلد وضع الحماية الخاص بصندوق الحماية. للحصول على الموقع ، افتح Sandboxie Control من خلال النقر المزدوج على رمز علبة الورق الأصفر من منطقة الإعلام ، واسحب أي برنامج وأفلته في Sandbox DefaultBox. الآن انقر بزر الماوس الأيمن على Sandbox DefaultBox في نافذة التحكم وحدد "استكشاف المحتويات".

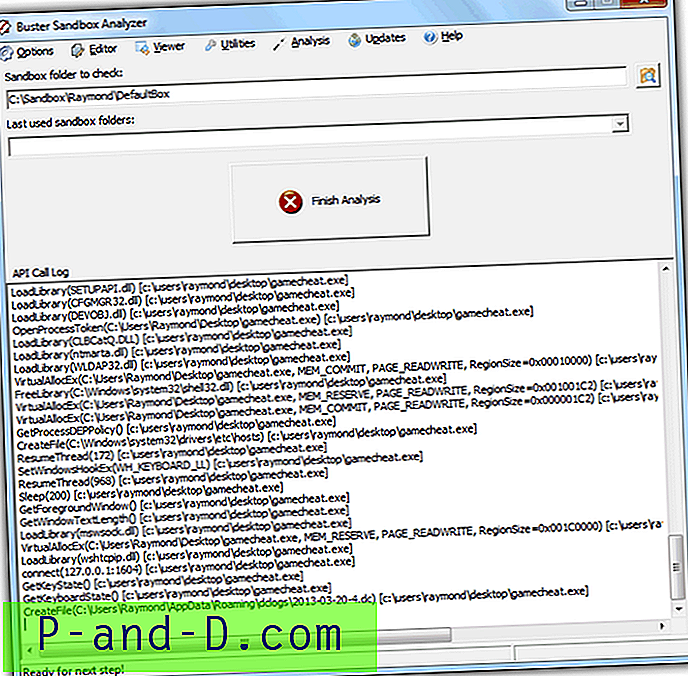

سيتم فتح نافذة مستكشف مع المسار إلى sandbox الذي يمكنك نسخه ولصقه في "مجلد Sandbox للتحقق". انقر فوق الزر بدء التحليل على Buster Sandbox Analyzer ويمكنك الآن تشغيل البرنامج الذي تريد تحليله في Sandboxie. عندما يتم تشغيل البرنامج تحت Sandboxie ، سترى نافذة سجل مكالمات API في BSA مليئة بالمعلومات.

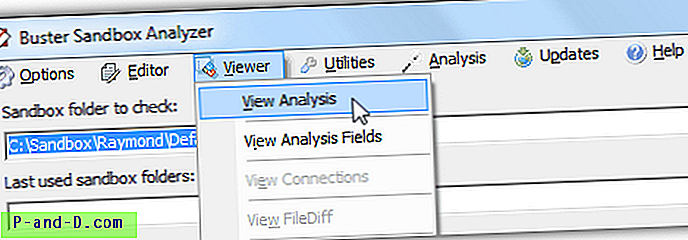

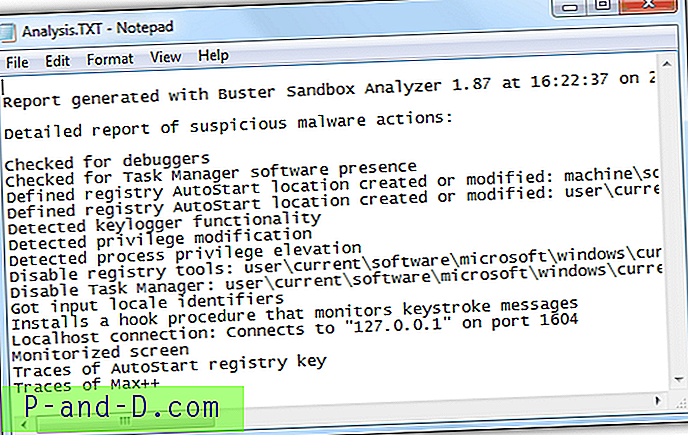

بمجرد الانتهاء من اختبار البرنامج وتريد تحليل سلوك البرنامج ، ستحتاج أولاً إلى إنهاء العملية من Sandboxie Control عن طريق النقر بزر الماوس الأيمن وتحديد "إنهاء البرامج". ارجع إلى Buster Sandbox Analyzer وانقر على زر إنهاء التحليل. انقر فوق عارض في شريط القائمة وحدد عرض التحليل. سيتم فتح ملف نصي تحليلي يعرض لك التقرير التفصيلي للإجراءات من البرنامج الذي قمت بتشغيله في Sandboxie.

لقطة الشاشة أدناه هي مثال على الإجراءات التي تم إنشاؤها بواسطة DarkComet RAT. يتحقق من وجود برامج تصحيح الأخطاء ووجود برنامج إدارة المهام وإنشاء بدء تشغيل تلقائي في التسجيل وتسجيل ضربات المفاتيح ورفع الامتيازات وتعطيل regedit ومدير المهام والاتصال بالمضيفين البعيدين برقم المنفذ.

ملاحظات إضافية : تحتوي بعض البرامج الضارة على وظيفة مكافحة المصحح حيث تنهي نفسها تلقائيًا عندما يتم تشغيلها في أدوات التصحيح أو الأجهزة الافتراضية لمنع التحليل أو لخداع المستخدمين الأقل خبرة للتفكير في أن الملف آمن. Buster Sandbox Analyzer متقدم على اللعبة بالتأكيد لأنه يتم تحديثها مرة واحدة على الأقل شهريًا لمنع البرامج الضارة من التعرف عليها كمصحح.

تنزيل Buster Sandbox Analyzer

التحليل اليدوي

من الممكن تحليل سلوك البرنامج يدويًا من Sandboxie دون استخدام أي أدوات تابعة لجهة خارجية ولكنك لن تحصل على تحليل مفصل مقارنة باستخدام Buster Sandbox Analyzer. يمكنك بسهولة معرفة ما إذا كان تطبيق وضع الحماية مُبرمجًا لإسقاط أي ملفات إضافية إلى محرك الأقراص الثابتة وإضافة أي قيم تشغيل تلقائي في التسجيل وهو ما يكفي من الأدلة لتحديد أن البرنامج ضار.

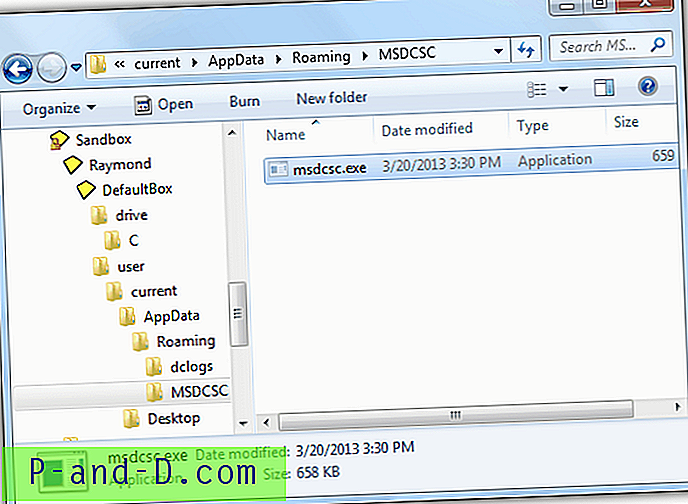

لعرض تغييرات الملف ، انقر بزر الماوس الأيمن على DefaultBox من نافذة التحكم في Sandboxie وحدد "استكشاف المحتويات" أو بدلاً من ذلك ، انتقل مباشرة إلى C: \ Sandbox \ [اسم المستخدم] \ DefaultBox \. إذا رأيت أي مجلد مثل "محرك الأقراص" أو "مستخدم" ، فهذا يعني أن تطبيق وضع الحماية قد أنشأ بعض الملفات في محرك الأقراص الثابتة. استمر في الوصول إلى المجلدات حتى ترى بعض الملفات. فيما يلي مثال على سلوك مريب حيث يقوم تطبيق وضع الحماية من سطح المكتب بإنشاء نسخة أخرى منه إلى مجلد بيانات التطبيق الخاص بالمستخدم الحالي.

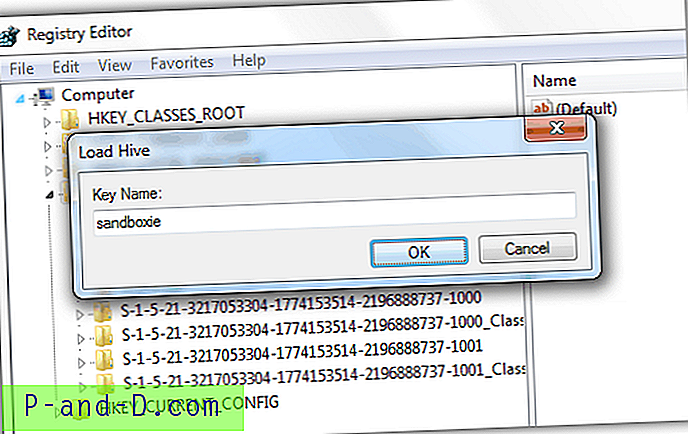

أما بالنسبة لتحليل تغييرات التسجيل ، فسيتعين عليك أولاً إنهاء البرنامج من Sandboxie Control. اضغط على WIN + R لفتح نافذة Run ، واكتب regedit وانقر فوق OK. قم بتوسيع HKEY_USERS مجلد التسجيل بالنقر المزدوج عليه ، انقر فوق ملف من القائمة وحدد تحميل الخلية . استعرض للوصول إلى C: \ Sandbox \ [UserName] \ DefaultBox \ وافتح RegHive بدون أي ملحق ملف. أدخل أي شيء مثل sandboxie لاسم المفتاح لسهولة التعرف عليه وانقر فوق OK.

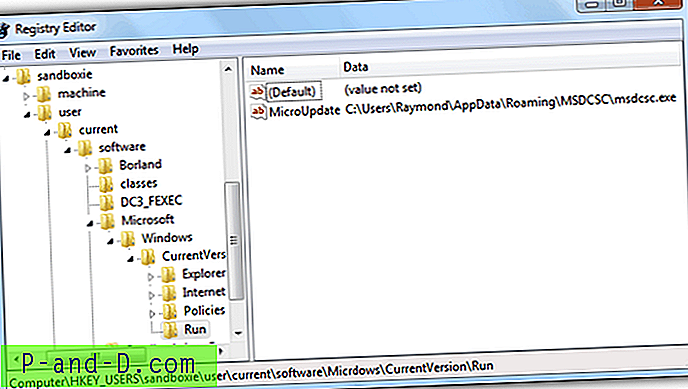

ستتم إضافة مجلد تسجيل آخر بالاسم الذي قمت بتعيينه مسبقًا لاسم المفتاح إلى نهاية HKEY_USERS. يمكنك الآن توسيع مجلد السجل لتحليل القيم التي تتم إضافتها أو تغييرها.

كما ترى من لقطة الشاشة النموذجية أعلاه ، أضاف applcation في وضع الحماية في Sandboxie أيضًا قيمة بدء تشغيل تلقائي للمستخدم الحالي في التسجيل لتشغيل الملف الذي تم إسقاطه إلى مجلد بيانات التطبيق عند تسجيل دخول المستخدم. مستخدم كمبيوتر لديه خبرة والمعرفة ستكون قادرة على تقييم أن سلوك تطبيق وضع الحماية هو على الأرجح ضار ويمكنك الحصول على تأكيد للنتائج الخاصة بك عن طريق إرسال الملف إلى محلل مكافحة الفيروسات باستخدام الأشعة السينية.