يحتوي نظام التشغيل Windows على ما يقرب من 40 إلى 50 مليون سطر من التعليمات البرمجية ، وهناك بالتأكيد أخطاء في البرمجة يمكن أن تسبب مشاكل في Windows الأمر متروك لخبراء الأمن أو المتسللين للعثور على باب خلفي قابل للاستغلال. هذا هو السبب في أنه من المهم جدًا بالنسبة لجهاز كمبيوتر يعمل بنظام تشغيل Windows ، وخاصة تلك المتصلة بالإنترنت أن تكون دائمًا على اطلاع دائم على التصحيحات أو الإصلاحات العاجلة الحالية لضمان استقرارها وموثوقيتها.

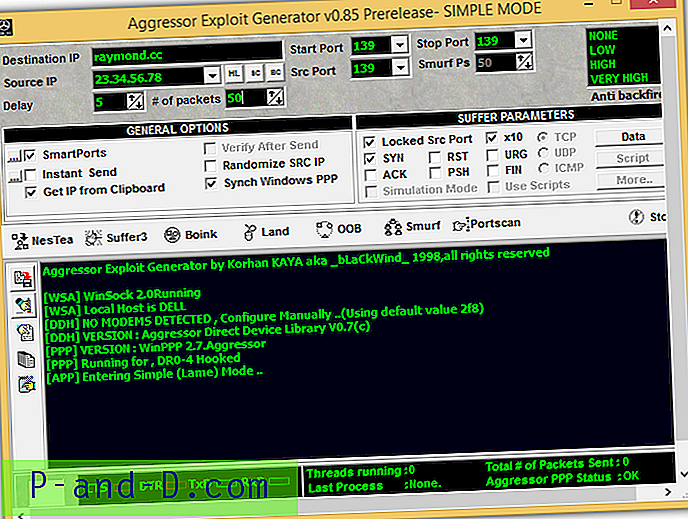

من المريح أن تعرف أن كل إصدار أحدث من Windows أقل عرضة للهجمات عن بُعد التي يمكن أن تتسبب في تعطل جهاز الكمبيوتر مع شاشة الموت الزرقاء. بالعودة إلى Windows 95 ، كانت هناك العديد من أنواع هجمات رفض الخدمة المختلفة التي يمكن أن تتسبب في إغلاق النظام. علاوة على ذلك ، لم يكن الكثير من المستخدمين على دراية بـ Windows Update للتحقق تلقائيًا من التحديثات الأمنية وتثبيتها في ذلك الوقت ، ومعظم أدوات الهجوم هذه سهلة بما يكفي للمبتدئين لاستخدامها بمجرد إدخال عنوان IP الخاص بالضحية. حتى أداة الهجوم على Windows الأكثر تقدمًا في ذلك الوقت والتي كانت تسمى Aggressor Exploit Generator لديها وضع بسيط يمكنه إطلاق هجوم NesTea و Suffer3 و Boink و Land و OOB و Smurf من Windows 95 بنقرة ماوس.

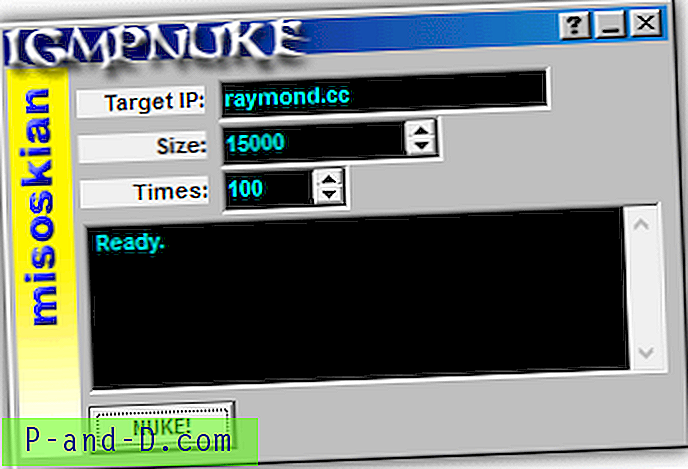

تم إصلاح جميع أدوات DoS التي يمكن أن تتسبب في تعطل نظام التشغيل Windows 95 في نظام التشغيل Windows 98 ولكنها كانت عرضة لحزم IGMP الكبيرة. يتوفر IGMP Nuker الذي تم إنشاؤه بواسطة Misoskian بشكل عام لأي شخص لاستخدامه في تعطل نظام Windows 98 عن طريق إدخال عنوان IP للكمبيوتر البعيد.

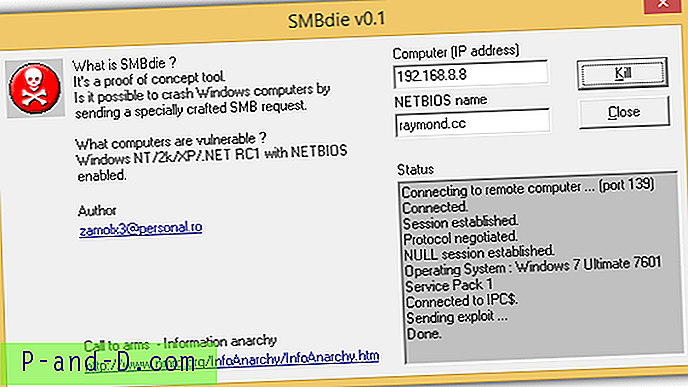

جاء Windows XP لاحقًا ولكنه لم يسلم من الهجمات النووية أيضًا. أنشأ Zamolx3 دليلاً على أداة المفاهيم لتحطم نظام التشغيل Windows XP بسهولة مع شاشة الموت الزرقاء عن طريق إرسال طلب SMB معد خصيصًا إلى كمبيوتر XP من خلال تحديد عنوان IP واسم الكمبيوتر. على الرغم من أن SMBDie يتطلب معلومات إضافية وهو اسم NETBIOS ، إلا أن الحصول عليه يكون سهلاً بما يكفي عن طريق اختبار اتصال عنوان IP باستخدام -a. على أي حال ، تكون أجهزة الكمبيوتر التي تعمل بنظام Windows XP دون تثبيت أي حزمة خدمة عرضة لهذا الهجوم.

جاء Windows XP لاحقًا ولكنه لم يسلم من الهجمات النووية أيضًا. أنشأ Zamolx3 دليلاً على أداة المفاهيم لتحطم نظام التشغيل Windows XP بسهولة مع شاشة الموت الزرقاء عن طريق إرسال طلب SMB معد خصيصًا إلى كمبيوتر XP من خلال تحديد عنوان IP واسم الكمبيوتر. على الرغم من أن SMBDie يتطلب معلومات إضافية وهو اسم NETBIOS ، إلا أن الحصول عليه يكون سهلاً بما يكفي عن طريق اختبار اتصال عنوان IP باستخدام -a. على أي حال ، تكون أجهزة الكمبيوتر التي تعمل بنظام Windows XP دون تثبيت أي حزمة خدمة عرضة لهذا الهجوم.

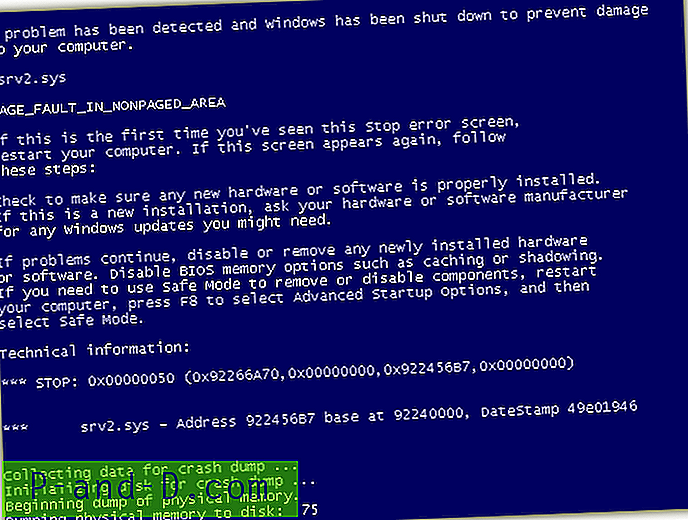

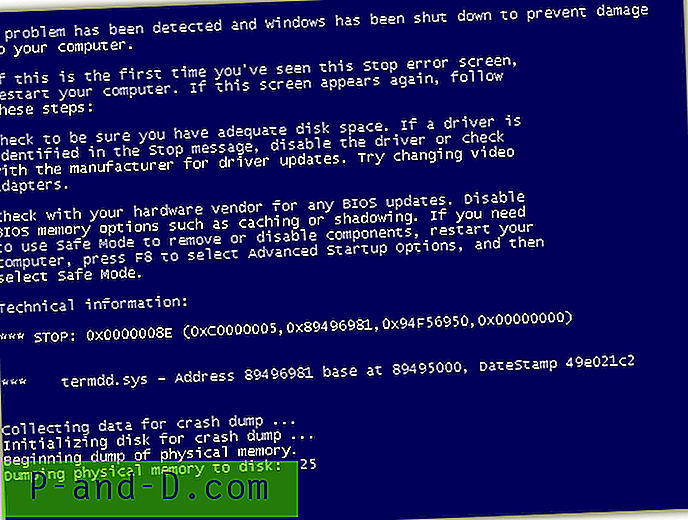

يوافق معظم الناس على أن Windows Vista ليس مستقرًا للغاية على الرغم من أن واجهة المستخدم الرسومية تبدو جميلة. إنه آمن من هجوم SMBDie ، ولكن للأسف ، يعاني SMB2.0 الأحدث من ثغرة أخرى يمكن أن تسبب BSOD. إذا لم يتم تثبيت التصحيح على كمبيوتر الضحية الذي يعمل بنظام Windows Vista وتم تعطيل جدار حماية Windows ، فسيتم عرض شاشة زرقاء بها الخطأ PAGE_FAULT_IN_NONPAGED_AREA الناتج عن srv2.sys.

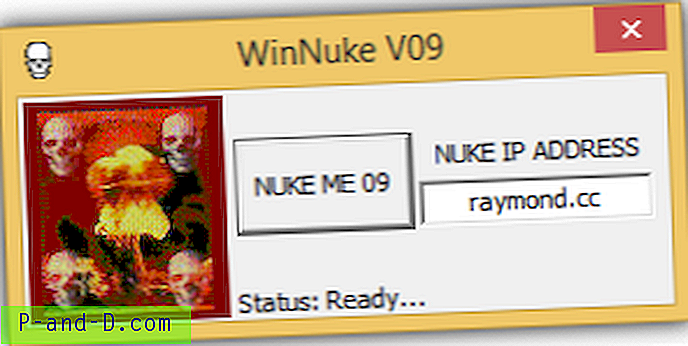

النص الأصلي للهجوم مكتوب بلغة Python. يعد تشغيل البرنامج النصي في Windows أمرًا سهلاً مثل تثبيت ActivePython ، وتحرير البرنامج النصي لاستبدال IP_ADDR بعنوان IP الخاص بالضحية وحفظ التغييرات وتشغيله. هناك عدد غير قليل من إصدارات Windows الثنائية سهلة الاستخدام ولكن الإصدار الذي لا يزال متاحًا هو SMB2Nuke بواسطة www.illmob.org. على غرار أداة WinNuke القديمة الجيدة ، ما عليك سوى إدخال عنوان IP الخاص بالضحية والنقر فوق زر لبدء الهجوم.

من المؤكد أن نظام التشغيل Windows Vista الذي تم تثبيته حديثًا والذي لم يتم تحديثه بعد يكون عرضة لخطر SMB 2.0 ولكن جدار حماية Windows الذي يتم تشغيله افتراضيًا قادر على الحماية من الهجوم. يمكنك تنزيل التحديث الرسمي MS09-050 من Microsoft Security TechCenter. يعد Windows 7 آمنًا في الغالب من هجوم SMB2.0 لأن إصدار المرشح فقط (RC) هو الذي يتأثر.

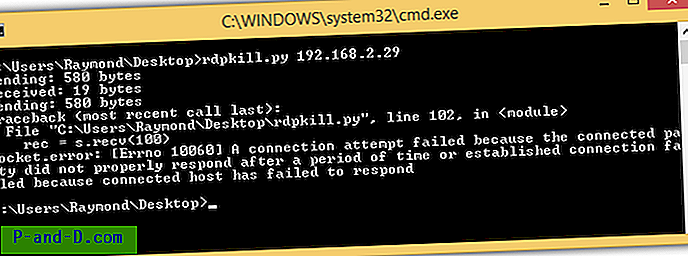

على الرغم من وجود ثغرات أمنية في كل إصدار من Windows ، فإن نظام التشغيل آمن تمامًا ضد هذه الهجمات طالما أنه لا يوجد دليل على نشر المفهوم بشكل عام حيث يمكن لأي شخص إساءة استخدامه. كانت هناك حالة في عام 2012 حيث وجد الباحث الأمني Luigi Auriemma ثغرة أمنية في Remote Desktop. حصل شخص آخر على الشفرة وأصدر أداة إثبات المفهوم في نص Python النصي الذي يمكن أن يتسبب في تعطل جهاز كمبيوتر يعمل بنظام Windows مع تمكين Remote Desktop مع شاشة زرقاء للموت.

جعل موقع illmob.org الهجوم أسهل بكثير من خلال برنامج قابل للتنفيذ لـ Windows. ببساطة قم بتنزيل ، تشغيل ، أدخل عنوان IP الخاص بجهاز الكمبيوتر مع تمكين Remote Desktop وانقر فوق "Nuke it!" زر. سيحصل كمبيوتر الضحية على الفور على شاشة زرقاء تظهر خطأ في الملف dd.sys المتأثر. ملف termdd.sys هو برنامج تشغيل خادم سطح مكتب بعيد ، لذا يمنحك تلميحًا بأن الشاشة الزرقاء سببها Remote Desktop.

Windows XP و Vista و 7 عرضة لهجوم MS12-020. إذا لم يكن جهاز الكمبيوتر الخاص بك محدثًا بالكامل لبعض الأسباب ، يمكنك تنزيل وتثبيت التصحيح MS12-020 يدويًا من موقع Microsoft الرسمي على الويب.

الملاحظات النهائية : كما ترى ، يعد الحفاظ على تحديث نظام تشغيل Windows أمرًا حيويًا في منع الهجمات من الثغرات المعروفة. ستحتاج أيضًا إلى التأكد من أن برنامج الجهة الخارجية دائمًا ما يكون محدثًا أيضًا ، كما أن وجود برنامج جيد لمكافحة الفيروسات يحمي جهاز الكمبيوتر الخاص بك من البرامج الضارة مهم بنفس القدر.